29.05.2024

ISO 27001: Zertifizierte Informationssicherheit

Was bedeutet eigentlich ISO 27001 und wer braucht sie? TA Triumph-Adler klärt auf: Welche Vorteile bringt eine Zertifizierung und was müssen Unternehmen beachten?

Auf Nummer sicher in Sachen Informationssicherheit: Zertifizierung nach ISO 27001

Unabhängig davon, ob Sie in Ihrem Unternehmen als Entscheider für den IT-Bereich verantwortlich oder auch selbst in der IT-Abteilung tätig sind: Die Norm ISO 27001 ist Ihnen mit Sicherheit ein Begriff. Möglicherweise hat Ihr Unternehmen bereits Maßnahmen daraus implementiert oder plant, sie umzusetzen?

Selbst wenn Sie sich noch nie näher mit den Inhalten der Norm befasst haben sollten, ist Ihnen der Hinweis „zertifiziert nach ISO 27001“ gewiss schon das ein oder andere Mal bei diversen Dienstleistungsprodukten und anderen Anbietern begegnet. Auch wir bei TA Triumph-Adler haben uns gemäß ISO 27001 zertifizieren lassen. Was aber steckt hinter der Bezeichnung?

Selbst wenn Sie sich noch nie näher mit den Inhalten der Norm befasst haben sollten, ist Ihnen der Hinweis „zertifiziert nach ISO 27001“ gewiss schon das ein oder andere Mal bei diversen Dienstleistungsprodukten und anderen Anbietern begegnet. Auch wir bei TA Triumph-Adler haben uns gemäß ISO 27001 zertifizieren lassen. Was aber steckt hinter der Bezeichnung?

Wofür steht das Kürzel ISO 27001?

Die von der International Organization for Standardization (ISO) und der International Electrotechnical Commission (IEC) erstmals 2005 veröffentlichte internationale Norm ISO 27001 definiert Standards für die Informationssicherheit in privatwirtschaftlichen, öffentlichen oder gemeinnützigen Organisationen, unabhängig von deren Größe und Branchenzugehörigkeit.

Die jüngste Überarbeitung der ISO-27001-Norm, deren vollständige – und etwas sperrige – Bezeichnung „ISO/IEC 27001 Information technology – Security techniques – Information security management systems – Requirements“ lautet, erschien im Oktober 2022.

Zentraler Bestandteil der ISO 27001 ist ein ausführlicher Anforderungskatalog für die Einrichtung, die Realisierung und den Betrieb eines Informationssicherheits-Managementsystems (ISMS) in Organisationen aller Art.

Was darunter genau zu verstehen ist, darauf werden wir im Verlauf dieses Artikels noch eingehen. Zunächst steht eine grundsätzliche Frage im Fokus: Was heißt überhaupt „Informationssicherheit“? Wo fängt sie an und warum ist das Thema so wichtig für Unternehmen?

Die jüngste Überarbeitung der ISO-27001-Norm, deren vollständige – und etwas sperrige – Bezeichnung „ISO/IEC 27001 Information technology – Security techniques – Information security management systems – Requirements“ lautet, erschien im Oktober 2022.

Zentraler Bestandteil der ISO 27001 ist ein ausführlicher Anforderungskatalog für die Einrichtung, die Realisierung und den Betrieb eines Informationssicherheits-Managementsystems (ISMS) in Organisationen aller Art.

Was darunter genau zu verstehen ist, darauf werden wir im Verlauf dieses Artikels noch eingehen. Zunächst steht eine grundsätzliche Frage im Fokus: Was heißt überhaupt „Informationssicherheit“? Wo fängt sie an und warum ist das Thema so wichtig für Unternehmen?

Informationen – ein Wert, den es zu schützen gilt

Informationen, ihre Verfügbarkeit und der adäquate Umgang mit ihnen bilden seit jeher einen der bedeutendsten Schlüssel zum unternehmerischen Erfolg. In der datengetriebenen Geschäftswelt unserer Tage sind Informationen in der Regel mit Daten verknüpft oder sogar ausschließlich in Form von Daten vorhanden. Dank der zugehörigen (und nicht zufällig so benannten) Informationstechnologie – der IT – haben heute mehr Beschäftigte als jemals zuvor im Unternehmen direkten Zugriff auf eine immer größere Menge an Informationen und eine Vielzahl von Anwendungen zur Bearbeitung.

Umso größer wird vor diesem Hintergrund der Stellenwert, den Unternehmen der Sicherheit ihrer wertvollen Daten und aller darin gespeicherten Informationen beimessen – und auch unbedingt beimessen sollten. Denn IT-Sicherheit ist kein „Nice-to-have“. Spätestens wer mit der eigenen Firma Opfer eines Hacking-Angriffs wird, erkennt dies schmerzhaft – dann ist es allerdings bereits zu spät: Kostbare Informationen wurden entwendet und die eigene digitale Infrastruktur möglicherweise lahmgelegt oder gar dauerhaft beschädigt. Wie lässt sich solchen Worst-Case-Szenarien vorbeugen?

Umso größer wird vor diesem Hintergrund der Stellenwert, den Unternehmen der Sicherheit ihrer wertvollen Daten und aller darin gespeicherten Informationen beimessen – und auch unbedingt beimessen sollten. Denn IT-Sicherheit ist kein „Nice-to-have“. Spätestens wer mit der eigenen Firma Opfer eines Hacking-Angriffs wird, erkennt dies schmerzhaft – dann ist es allerdings bereits zu spät: Kostbare Informationen wurden entwendet und die eigene digitale Infrastruktur möglicherweise lahmgelegt oder gar dauerhaft beschädigt. Wie lässt sich solchen Worst-Case-Szenarien vorbeugen?

IT-Sicherheit heißt Risikomanagement

Beim Bundesamt für Sicherheit in der Informationstechnik, kurz BSI, wird IT-Sicherheit wie folgt definiert: ein „Zustand, in dem die Risiken, die beim Einsatz von Informationstechnik aufgrund von Bedrohungen und Schwachstellen vorhanden sind, durch angemessene Maßnahmen auf ein tragbares Maß reduziert sind“ (Quelle S.7). Die vorsichtige Begriffsdefinition von offizieller Stelle macht einen wichtigen Grundsatz für das Verständnis von „Sicherheit“ in diesem Zusammenhang bereits deutlich: Eine hundertprozentige Sicherheitsgarantie gibt es nicht. Risiken in der IT lassen sich allenfalls begrenzen, niemals aber gänzlich ausschließen. Es geht also vornehmlich darum, mögliche Schwachstellen in Systemen frühzeitig zu erkennen und vorbeugende Maßnahmen zu ergreifen, um diese Schwachstellen entweder zu beheben oder – wo dies nicht möglich ist – zu verhindern, dass sie ausgenutzt werden.

Kleine Maßnahme, große Hilfe: die Schwachstellenanalyse

Bei der Erkennung von potenziell gefährlichen Sicherheitslücken hilft eine professionelle Schwachstellenanalyse, die auch wir von TA Triumph-Adler unseren Kunden als Dienstleistung anbieten. Dabei werden IT-Systeme mithilfe einer spezialisierten Software automatisch und in kurzer Zeit auf zahlreiche bekannte Sicherheitsprobleme durchgecheckt und gefundene Schwachstellen mit einer Risikobewertung versehen. Eine regelmäßige Wiederholung des Tests empfiehlt sich sehr, um die Sicherheitsvorkehrungen an aktuelle Entwicklungen anzupassen – denn Cyberkriminelle sind bekanntlich stets „Early Adopter“, wenn es um den Einsatz der neuesten technologischen Möglichkeiten geht.

Die Schwachstellenanalyse ist auch einer der Bestandteile bei der Vorbereitung auf ein Zertifizierungsverfahren nach ISO 27001, auf das wir später in diesem Artikel noch genauer eingehen werden. Sie kann aber auch vollkommen unabhängig von einem ISO-27001-Auditverfahren durchgeführt werden und stellt grundsätzlich eine wirkungsvolle Maßnahme für mehr IT-Sicherheit im Unternehmen dar.

Die Schwachstellenanalyse ist auch einer der Bestandteile bei der Vorbereitung auf ein Zertifizierungsverfahren nach ISO 27001, auf das wir später in diesem Artikel noch genauer eingehen werden. Sie kann aber auch vollkommen unabhängig von einem ISO-27001-Auditverfahren durchgeführt werden und stellt grundsätzlich eine wirkungsvolle Maßnahme für mehr IT-Sicherheit im Unternehmen dar.

→ Zum Weiterlesen: Warum IT-Sicherheit so wichtig ist und:

Was genau ist eigentlich eine Schwachstellenanalyse ?

Was genau ist eigentlich eine Schwachstellenanalyse ?

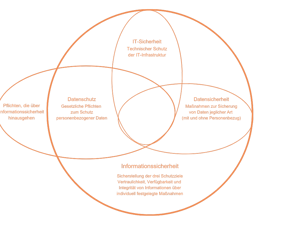

ISO 27001 verstehen: IT-Sicherheit ist nur ein Teilaspekt

Informationssicherheit, der zentrale Begriff für das Verständnis der ISO-27001-Norm, setzt jedoch bereits viel früher an, bezieht auch nicht technische Aspekte mit ein und umfasst daher weit mehr als „nur“ Schutzmaßnahmen gegen Ransomware oder Hackerangriffe. Denn während IT-Sicherheit sich – logischerweise – auf elektronisch gespeicherte Informationen und die zugehörigen Systeme und Anwendungen fokussiert, gehören zu einem Gesamtkonzept für Informationssicherheit im Unternehmen auch zahlreiche Fragen aus der analogen Welt. Etwa: Wie sicher ist eigentlich unser Papierarchiv im Falle eines Wasserschadens? Oder: Welche Maßnahmen werden getroffen, um zu verhindern, dass Unbefugte aufs Betriebsgelände gelangen könnten? Ebenso steht der Mensch als zentraler Faktor zunehmend im Mittelpunkt der Informationssicherheit.

Ein tragfähiges Informationssicherheits-Managementsystem (ISMS) nach den Anforderungen der ISO 27001 wird neben der technischen Aufstellung immer auch Umwelt- und Standortfaktoren, rechtliche Anforderungen und politische Rahmenbedingungen, aber etwa auch Kundenbeziehungen und –nicht zuletzt – die Unternehmenskultur berücksichtigen.

Welchen Stellenwert hat Informationssicherheit im Unternehmen? Wie lässt sich erreichen, dass Vorgaben von sämtlichen Beschäftigten angenommen und dementsprechend auch fortlaufend umgesetzt werden? Und wie hoch ist eigentlich der Sensibilisierungsgrad der eigenen Mitarbeiterinnen und Mitarbeiter in Bezug auf Risiken? Denn der Faktor Mensch spielt nach wie vor eine entscheidende Rolle, wenn es um die Sicherheit von Informationen und den Umgang mit sensiblen Daten geht. So wird geschätzt, dass bis zu 80 Prozent aller Hacking-Angriffe mithilfe von sogenanntem „Social Engineering“ zustande kommen, das heißt, die Täter „erbeuten“ geschickt Informationen von Beschäftigten, die dabei selbst gar nicht bemerken, dass sie Informationen weitergeben.

→ Zum Weiterlesen: Wie Social Engineering funktioniert – und wie Unternehmen sich besser schützen können

Ein tragfähiges Informationssicherheits-Managementsystem (ISMS) nach den Anforderungen der ISO 27001 wird neben der technischen Aufstellung immer auch Umwelt- und Standortfaktoren, rechtliche Anforderungen und politische Rahmenbedingungen, aber etwa auch Kundenbeziehungen und –nicht zuletzt – die Unternehmenskultur berücksichtigen.

Welchen Stellenwert hat Informationssicherheit im Unternehmen? Wie lässt sich erreichen, dass Vorgaben von sämtlichen Beschäftigten angenommen und dementsprechend auch fortlaufend umgesetzt werden? Und wie hoch ist eigentlich der Sensibilisierungsgrad der eigenen Mitarbeiterinnen und Mitarbeiter in Bezug auf Risiken? Denn der Faktor Mensch spielt nach wie vor eine entscheidende Rolle, wenn es um die Sicherheit von Informationen und den Umgang mit sensiblen Daten geht. So wird geschätzt, dass bis zu 80 Prozent aller Hacking-Angriffe mithilfe von sogenanntem „Social Engineering“ zustande kommen, das heißt, die Täter „erbeuten“ geschickt Informationen von Beschäftigten, die dabei selbst gar nicht bemerken, dass sie Informationen weitergeben.

→ Zum Weiterlesen: Wie Social Engineering funktioniert – und wie Unternehmen sich besser schützen können

Die drei Grundpfeiler für ein ISMS

Ein ISMS nach den Grundsätzen der ISO 27001 beruht stets auf den Prinzipien:

- Vertraulichkeit (Confidentiality): Nur ausdrücklich autorisierte Personen erhalten Zugriff auf sensible Informationen in einem klar definierten Umfang.

- Integrität (Integrity): Nur ausdrücklich autorisierte Personen können Informationen bearbeiten und verändern.

- Verfügbarkeit (Availability): Die Informationen stehen allen autorisierten Personen jederzeit zur Verfügung, wenn sie benötigt werden.

Diese drei Grundregeln müssen jederzeit auf alle Informationen anwendbar sein, um Informationssicherheit bestmöglich zu gewährleisten.

Dimensionen der Informationssicherheit

Das ISMS hat dabei nicht nur die Aufgabe, Maßnahmen zu implementieren und über ihre Einhaltung zu wachen, es kontrolliert und optimiert sich auch permanent selbst und hält sämtliche Vorgänge in einer Dokumentation fest. Denn genauso wenig, wie Sicherheitsrisiken immer konstant bleiben, dürfen auch Schutzmaßnahmen nicht statisch betrachtet, sondern müssen an jede Veränderung der Lage neu angepasst werden, um langfristig ein angemessenes Sicherheitsniveau aufrechtzuerhalten.

Einen Endpunkt, an dem „alles fertig“ ist und keine Nachjustierungen mehr nötig sind, gibt es nicht und kann es auch gar nicht geben. Dieser prozessorientierte Ansatz wird als PDCA-Zyklus (Plan-Do-Check-Act Zyklus) bezeichnet, ein Modell, das vielen auch aus der Qualitätssicherung bekannt sein dürfte. Und tatsächlich gibt es Parallelen zwischen diesen beiden Bereichen: Die zugrunde liegenden Prozesse sind hochgradig dynamisch und von einer Vielzahl innerer und äußerer Faktoren beeinflusst, die kaum je vollständig, sondern immer nur näherungsweise zu kontrollieren sind. Entscheidungen müssen immer wieder überdacht und neu bewertet werden, um das postulierte Qualitäts- bzw. Sicherheitslevel auf Dauer zu halten.

Einen Endpunkt, an dem „alles fertig“ ist und keine Nachjustierungen mehr nötig sind, gibt es nicht und kann es auch gar nicht geben. Dieser prozessorientierte Ansatz wird als PDCA-Zyklus (Plan-Do-Check-Act Zyklus) bezeichnet, ein Modell, das vielen auch aus der Qualitätssicherung bekannt sein dürfte. Und tatsächlich gibt es Parallelen zwischen diesen beiden Bereichen: Die zugrunde liegenden Prozesse sind hochgradig dynamisch und von einer Vielzahl innerer und äußerer Faktoren beeinflusst, die kaum je vollständig, sondern immer nur näherungsweise zu kontrollieren sind. Entscheidungen müssen immer wieder überdacht und neu bewertet werden, um das postulierte Qualitäts- bzw. Sicherheitslevel auf Dauer zu halten.

ISO 27001 – nicht verpflichtend, aber zunehmend unverzichtbar

Eine gesetzliche Pflicht zur Umsetzung der ISO 27001 besteht in den meisten Ländern dieser Welt bislang nicht oder nur eingeschränkt für einzelne Branchen. Denn „internationaler Standard“ ist nicht gleichzusetzen mit „internationales Recht“. Vor dem Hintergrund einer global vernetzten, digitalisierten Geschäftswelt und der wachsenden Bedrohungen durch Cyberkriminalität ist Informationssicherheit allerdings inzwischen für die meisten Unternehmen von der Kür zur Pflicht avanciert. Das gilt quer durch alle Branchen und Betriebsgrößen, vom kleinen Start-up über den Mittelstand bis zum international operierenden Konzern. Am Thema Informationssicherheitsmanagement im Allgemeinen und IT-Sicherheit im Besonderen kommt niemand mehr vorbei. Und warum im Alleingang das Rad neu erfinden, wenn es mit der ISO 27001 bereits einen anerkannten Standard auf internationaler Ebene gibt, auf dem mit dem eigenen Unternehmen aufgesetzt werden kann?

Hinzu kommen verschärfte Regularien aus der Politik, die auf Aspekte der Informationssicherheit abzielen – wie etwa die DSGVO oder die NIS2-Richtlinie, die sich an Unternehmen und Organisationen richtet, die kritische Dienstleistungen für die Allgemeinheit in diversen Sektoren – unter anderem Informations- und Kommunikationstechnologie – erbringen. Um den gesetzlichen Anforderungen zu entsprechen, ist ein nachweislich an der ISO 27001 ausgerichtetes ISMS für betroffene Unternehmen zwar nicht die einzige, aber in vielen Fällen die beste Option – schon allein wegen der globalen Akzeptanz der ISO-Normen.

Hinzu kommen verschärfte Regularien aus der Politik, die auf Aspekte der Informationssicherheit abzielen – wie etwa die DSGVO oder die NIS2-Richtlinie, die sich an Unternehmen und Organisationen richtet, die kritische Dienstleistungen für die Allgemeinheit in diversen Sektoren – unter anderem Informations- und Kommunikationstechnologie – erbringen. Um den gesetzlichen Anforderungen zu entsprechen, ist ein nachweislich an der ISO 27001 ausgerichtetes ISMS für betroffene Unternehmen zwar nicht die einzige, aber in vielen Fällen die beste Option – schon allein wegen der globalen Akzeptanz der ISO-Normen.

Informationssicherheit mit Brief und Siegel – ISO 27001 zertifizieren lassen

Unternehmen können die Anforderungen und Empfehlungen der ISO 27001 eigenständig umsetzen und kontrollieren – oder sich die Umsetzung von einer anerkannten Prüfstelle (in Deutschland zum Beispiel DEKRA oder TÜV) zertifizieren lassen. Dabei kommt ein weitgehend standardisiertes Verfahren zum Einsatz, das auch als ISO-27001-Audit bekannt ist und auf das wir weiter unten noch näher eingehen werden. Die Entscheidung für eine ISO-27001-Zertifizierung sollte dabei als langfristige Investition gesehen werden: in die Sicherheit und in den wirtschaftlichen Erfolg des Unternehmens.

Dabei sollten Sie sich, wenn Sie Ihr Informationssicherheitsmanagement nach ISO 27001 aufgesetzt haben und eine offizielle Zertifizierung in Erwägung ziehen, nicht von der Komplexität des Anerkennungsverfahrens abschrecken lassen. Denn ein zertifiziertes ISMS bietet eine ganze Reihe von Vorteilen.

Dabei sollten Sie sich, wenn Sie Ihr Informationssicherheitsmanagement nach ISO 27001 aufgesetzt haben und eine offizielle Zertifizierung in Erwägung ziehen, nicht von der Komplexität des Anerkennungsverfahrens abschrecken lassen. Denn ein zertifiziertes ISMS bietet eine ganze Reihe von Vorteilen.

Vorteile eines ISMS

- Mögliche Risiken und Bedrohungen für die Informationssicherheit werden frühzeitig erkannt.

- Das Risiko, Opfer eines Cyberangriffs zu werden, kann gesenkt werden.

- Im Falle eines dennoch erfolgreichen Angriffs lässt sich das Schadenspotenzial stärker begrenzen.

- Hohen Ausfall- und Wiederherstellungskosten im Schadensfall kann entgegengewirkt werden.

- Sämtliche Prozessabläufe rund um die Informationssicherheit werden kontinuierlich dokumentiert und optimiert.

- Unternehmens- und Kundendaten werden sicher vor Verlust geschützt.

- Rechtliche Vorgaben werden nachweislich eingehalten.

- Ausfallrisiken und Kosten aufgrund von Störfällen in der IT lassen sich erheblich verringern.

- Geschäfts- und Haftungsrisiken lassen sich senken, was sich unter anderem auch in geringeren Kosten für Versicherungsprämien niederschlagen kann.

- Compliance-Vorschriften (eigene und von Partnerseite) werden sichtbar demonstriert eingehalten.

- Das Vertrauen bei Kunden und Geschäftspartnern sowie in der Außenwahrnehmung des Unternehmens wird erheblich gestärkt.

- Intern wird das Bewusstsein der Mitarbeiterinnen und Mitarbeiter für Informationssicherheit geschult.

- Das Unternehmen steigert seine Wettbewerbsfähigkeit und seine Attraktivität auf dem Arbeitsmarkt.

ISO 27001: TA Triumph-Adler ist zertifiziert

Bei TA Triumph-Adler nehmen wir das Thema Informationssicherheit sehr ernst. Denn schließlich verstehen wir uns selbst als ganzheitlichen IT-Lösungsanbieter und möchten für unsere Kunden kompetenter Partner auf ihrem Weg in die digitale Zukunft sein. Ob vertrauliche Informationen, personenbezogene Daten oder digitale Dokumente und Kommunikation: Sicherheit auf allen Ebenen hat für uns höchste Priorität.

Seit Jahren arbeiten wir an unseren verschiedenen Standorten daran, die Informationssicherheit kontinuierlich zu verbessern. Um unser fortlaufendes Engagement zu bekräftigen, haben wir unser ISMS von der DEKRA gemäß ISO/IEC 27001 zertifizieren lassen. Das Zertifikat gilt für die Standorte in Bonn, Dortmund, Fellbach, Hamburg, Hamburg-Altenwerder, Mainz, Nürnberg und Schwerin und schließt bereits heute den Großteil aller Geschäftsbereiche ein. Weitere werden in Zukunft folgen, denn mittlerweile setzen wir die Anforderungen der ISO 27001 an allen unseren Standorten täglich um.

→ Zum Weiterlesen: Warum wir uns zertifizieren lassen – und was Sie als Kunden davon haben

Im Folgenden erklären wir Ihnen,

Seit Jahren arbeiten wir an unseren verschiedenen Standorten daran, die Informationssicherheit kontinuierlich zu verbessern. Um unser fortlaufendes Engagement zu bekräftigen, haben wir unser ISMS von der DEKRA gemäß ISO/IEC 27001 zertifizieren lassen. Das Zertifikat gilt für die Standorte in Bonn, Dortmund, Fellbach, Hamburg, Hamburg-Altenwerder, Mainz, Nürnberg und Schwerin und schließt bereits heute den Großteil aller Geschäftsbereiche ein. Weitere werden in Zukunft folgen, denn mittlerweile setzen wir die Anforderungen der ISO 27001 an allen unseren Standorten täglich um.

→ Zum Weiterlesen: Warum wir uns zertifizieren lassen – und was Sie als Kunden davon haben

Im Folgenden erklären wir Ihnen,

- wie die ISO-27001-Norm aufgebaut ist und

- wie Sie im Unternehmen (unabhängig von Branche und Größe) am besten vorgehen, wenn Sie planen, die ISO 27001 umzusetzen bzw. sich die Umsetzung zertifizieren zu lassen.

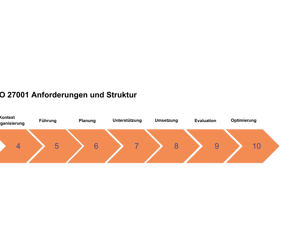

Aufbau und Inhalte der ISO 27001

Die ISO 27001 gliedert sich in mehrere Abschnitte. In der aktuellen Version von Ende 2022 sind es insgesamt elf. Die ersten Kapitel (0 bis 3) dienen der Einführung in den Themenkomplex. Mit Kapitel 4 beginnt der sogenannte normative Hauptteil: Thematisch weiter untergliedert, werden detailliert alle Anforderungen beschrieben, die Unternehmen berücksichtigen müssen, wenn ihr Informationssicherheits-Managementsystem der ISO-Norm entsprechen soll. Der Anforderungskatalog umfasst verschiedene Dimensionen für das Informationssicherheitsmanagement: von der Frage, welche Geschäftsbereiche in welchem Umfang durch das ISMS abgedeckt werden sollen, über die Rolle der Führungskräfte sowie Details zur Planung und Implementierung bis hin zu Anforderungen an das Monitoring im laufenden Betrieb und Maßnahmen für die Qualitätskontrolle und fortlaufende Optimierung des ISMS.

Um eine ISO-27001-Zertifizierung zu erhalten, ist die Erfüllung aller dieser Anforderungen obligatorisch. Hinzu kommt ein umfangreicher Anhang, der im deutschsprachigen Raum als „ISO 27001 Anhang A“ und international als „Annex A“ bekannt ist. Die darin vorgestellten 93 Maßnahmen sind ausdrücklich nicht für alle verpflichtend, sondern dienen als Beispiele und sollten nur dann umgesetzt werden, wenn eine vorhergehende Machbarkeitsanalyse die Maßnahmen für das betreffende Unternehmen als sinnvoll und realisierbar bewertet hat. Wer ein ISMS zertifizieren lassen will, muss nicht nur alle geplanten und bereits laufenden Maßnahmen zur Informationssicherheit dokumentieren, sondern auch ihre Umsetzbarkeit bestätigen.

Um eine ISO-27001-Zertifizierung zu erhalten, ist die Erfüllung aller dieser Anforderungen obligatorisch. Hinzu kommt ein umfangreicher Anhang, der im deutschsprachigen Raum als „ISO 27001 Anhang A“ und international als „Annex A“ bekannt ist. Die darin vorgestellten 93 Maßnahmen sind ausdrücklich nicht für alle verpflichtend, sondern dienen als Beispiele und sollten nur dann umgesetzt werden, wenn eine vorhergehende Machbarkeitsanalyse die Maßnahmen für das betreffende Unternehmen als sinnvoll und realisierbar bewertet hat. Wer ein ISMS zertifizieren lassen will, muss nicht nur alle geplanten und bereits laufenden Maßnahmen zur Informationssicherheit dokumentieren, sondern auch ihre Umsetzbarkeit bestätigen.

Dimensionen der Informationssicherheit

Warum die ISO 27001 keine konkreten Vorschriften enthält

Viele Unternehmen, die sich zum ersten Mal mit der ISO 27001 beschäftigen, hoffen auf konkrete Anweisungen für den Aufbau ihrer IT-Sicherheitsinfrastruktur. Sie wünschen sich eindeutige Antworten auf Fragen wie: Wie viele Backups pro Monat sollte man anlegen? Welche Technologie sollte dabei zum Einsatz kommen – und welche auf keinen Fall? Oder auch: Wie viele Zeichen muss ein Passwort haben? Wie sollen sich Beschäftigte beim Zugriff auf Daten authentifizieren? Wie viele Überwachungskameras braucht man, um das Werksgelände zu schützen? Wie weit sollte ein Ausfallserver mindestens vom Firmensitz entfernt sein, um im Falle einer Naturkatastrophe ausreichend Datensicherheit zu garantieren?

All diese Fragen sind berechtigt, doch die Erwartungshaltung an die ISO 27001, sie zu beantworten, ist grundsätzlich falsch. Denn die ISO 27001 funktioniert anders: Es geht eben nicht darum, den einen, „einzig wahren“ Weg zur Informationssicherheit „für alle“ zu definieren – auch wenn es zunächst danach aussehen mag. Die ISO 27001 versteht sich vielmehr als Leitfaden, der Unternehmen und Organisationen dabei unterstützen soll, ein erfolgreiches Risikomanagement zu etablieren. Und erfolgreich kann Risikomanagement nur dann sein, wenn es individuell auf das jeweilige Unternehmen abgestimmt wird.

Nehmen wir nur einmal das erste Beispiel von oben, die Frage nach der Häufigkeit von Backups: Angenommen, die ISO 27001 würde alle Unternehmen auffordern, täglich ein Backup ihrer Daten zu erstellen. Dann wäre diese Forderung für einige Unternehmen sehr sinnvoll und gut umsetzbar – für viele jedoch nicht. Stellen Sie sich zum Beispiel einen internationalen Cloud-Storage-Service vor: In Rechenzentren werden ständig derartige Datenmengen generiert, dass selbst ein stündliches Backup noch unzureichend wäre. Andere wiederum haben ein vergleichsweise geringes Datenaufkommen. Als Beispiel nehmen wir hier ein mittelständisches Einzelhandelsunternehmen aus dem Non-Food-Bereich, das mehrere Ladengeschäfte innerhalb einer Region unterhält. Einen zusätzlichen Onlineshop gibt es nicht. Die einzelnen Filialen haben jeweils nur zwei bis vier Mitarbeiter und keine eigene IT-Abteilung, nutzen aber ein gemeinsames ERP- und ein cloudbasiertes ECM-System, das für einige Geschäftsbereiche automatisierte Backups erstellt. Die Verwaltung der IT-Infrastruktur erfolgt über den Stammsitz. Alle 24 Stunden Komplett-Backups für den Datenverkehr jeder Filiale zu machen, wäre hier ein unverhältnismäßiger Ressourcenaufwand für die wenigen IT-Fachkräfte, die mit der Systemadministration mehr als genug zu tun haben.

Ein Standard, an dem sich beide gleichermaßen orientieren sollen, der große Cloud-Anbieter wie der Mittelständler kann also gar nicht mit konkreten Vorgaben arbeiten. Aber ein solcher Standard kann Methoden und Wege definieren, wie Unternehmen, unabhängig von Branche und Größe, lernen,

All diese Fragen sind berechtigt, doch die Erwartungshaltung an die ISO 27001, sie zu beantworten, ist grundsätzlich falsch. Denn die ISO 27001 funktioniert anders: Es geht eben nicht darum, den einen, „einzig wahren“ Weg zur Informationssicherheit „für alle“ zu definieren – auch wenn es zunächst danach aussehen mag. Die ISO 27001 versteht sich vielmehr als Leitfaden, der Unternehmen und Organisationen dabei unterstützen soll, ein erfolgreiches Risikomanagement zu etablieren. Und erfolgreich kann Risikomanagement nur dann sein, wenn es individuell auf das jeweilige Unternehmen abgestimmt wird.

Nehmen wir nur einmal das erste Beispiel von oben, die Frage nach der Häufigkeit von Backups: Angenommen, die ISO 27001 würde alle Unternehmen auffordern, täglich ein Backup ihrer Daten zu erstellen. Dann wäre diese Forderung für einige Unternehmen sehr sinnvoll und gut umsetzbar – für viele jedoch nicht. Stellen Sie sich zum Beispiel einen internationalen Cloud-Storage-Service vor: In Rechenzentren werden ständig derartige Datenmengen generiert, dass selbst ein stündliches Backup noch unzureichend wäre. Andere wiederum haben ein vergleichsweise geringes Datenaufkommen. Als Beispiel nehmen wir hier ein mittelständisches Einzelhandelsunternehmen aus dem Non-Food-Bereich, das mehrere Ladengeschäfte innerhalb einer Region unterhält. Einen zusätzlichen Onlineshop gibt es nicht. Die einzelnen Filialen haben jeweils nur zwei bis vier Mitarbeiter und keine eigene IT-Abteilung, nutzen aber ein gemeinsames ERP- und ein cloudbasiertes ECM-System, das für einige Geschäftsbereiche automatisierte Backups erstellt. Die Verwaltung der IT-Infrastruktur erfolgt über den Stammsitz. Alle 24 Stunden Komplett-Backups für den Datenverkehr jeder Filiale zu machen, wäre hier ein unverhältnismäßiger Ressourcenaufwand für die wenigen IT-Fachkräfte, die mit der Systemadministration mehr als genug zu tun haben.

Ein Standard, an dem sich beide gleichermaßen orientieren sollen, der große Cloud-Anbieter wie der Mittelständler kann also gar nicht mit konkreten Vorgaben arbeiten. Aber ein solcher Standard kann Methoden und Wege definieren, wie Unternehmen, unabhängig von Branche und Größe, lernen,

- Risiken für die Informationssicherheit zu erkennen,

- die Risiken einzuordnen und

- Schutzmaßnahmen zu etablieren, die

- im Rahmen der individuellen Ressourcen sinnvoll und umsetzbar sind.

Genau dies ist der Anspruch der ISO 27001.

Regelmäßige Backups ihrer Daten anzufertigen, ist eine für jedes Unternehmen bedeutende Sicherheitsmaßnahme und gehört grundsätzlich zu einem ISMS dazu. Ob dies aber nun in Echtzeit oder nur einmal pro Monat geschieht – das hängt vom individuellen Kontext ab.

Regelmäßige Backups ihrer Daten anzufertigen, ist eine für jedes Unternehmen bedeutende Sicherheitsmaßnahme und gehört grundsätzlich zu einem ISMS dazu. Ob dies aber nun in Echtzeit oder nur einmal pro Monat geschieht – das hängt vom individuellen Kontext ab.

ISO-27001-Checkliste: Welche Voraussetzungen müssen erfüllt sein?

Eine detaillierte Inhaltsangabe der ISO 27001 würde den Rahmen dieses Artikels bei Weitem sprengen. Im Folgenden haben wir daher nur einige der wichtigsten Aspekte für Sie übersichtlich zusammengestellt, unterteilt in die folgenden drei Felder: Organisatorische Voraussetzungen, Technische Maßnahmen und Anforderungen an die Dokumentation.

Organisatorische Voraussetzungen

- Unterstützung durch die Unternehmensführung

Alle leitenden Kräfte im Unternehmen (nicht nur CEO und IT-Führung) unterstützen die Einführung eines ISMS und tragen aktiv zu seiner dauerhaften und vollständigen Umsetzung bei, etwa indem Sicherheitsrichtlinien definiert und Ressourcen für die erfolgreiche Umsetzung bereitgestellt werden. - Konzept für Risikomanagement liegt vor und wird umgesetzt

Es wurde ein systematischer Ansatz für die Risikobewertung und Risikobehandlung entwickelt, der sämtliche Prozesse im Unternehmen umfasst, bei denen Informationen eine Rolle spielen. Dieser Ansatz wurde auch bereits in der Praxis erprobt, etwa durch eine IT-Schwachstellenanalyse oder einen umfassenden Penetrationstest. Ein Maßnahmenkatalog zum kontinuierlichen Schutz der Systeme wurde erarbeitet. - Planung und Implementierung des ISMS

Das Unternehmen hat einen detaillierten Plan für den Betrieb eines ISMS erarbeitet und setzt ihn bereits im Betriebsalltag um. Dazu gehören neben klar definierten Sicherheitszielen auch feste Rollen und Verantwortlichkeiten für alle potenziell beteiligten Mitarbeiterinnen und Mitarbeiter – intern und extern. - Monitoring, Evaluation und kontinuierliche Optimierung

Da Sicherheit stets nur eine Momentaufnahme und nie ein Dauerzustand sein kann, werden im Unternehmen verschiedene Prozesse zur regelmäßigen Überwachung und Überprüfung aller Maßnahmen zur Informationssicherheit etabliert. Das ISMS wird nicht als statisch betrachtet, sondern immer wieder aktualisiert und – wo dies möglich ist – verbessert.

Technische Maßnahmen

Um ein ISMS erfolgreich zu betreiben, sind spezifische Kontrollmechanismen notwendig. Informationen zu ihrer möglicher Ausgestaltung und vor allem auch zur technischen Umsetzung der Kontrollen (wobei „technisch“ nicht in jedem Fall gleichzusetzen ist mit „auf digitalem Wege“) finden sich überwiegend im Annex A der ISO 27001. Dort werden in der aktuellen Fassung 93 Maßnahmen aufgeführt. Unter anderem gehören dazu:

- Maßnahmen für die digitale Zugriffskontrolle

Zum Beispiel Rechte- und Rollenmanagement für alle Systeme, Benutzerverwaltung, physische und digitale Zugriffsbeschränkungen für Dokumente, Daten und Anwendungen - Maßnahmen für die physische Zugangskontrolle

Zum Beispiel Gewährleistung von Umgebungssicherheit, Kontrollen für Sicherheitsbereiche, Zugang zu Maschinen, Räumlichkeiten usw., sichere Entsorgung von Altgeräten - Maßnahmen für die IT-Betriebssicherheit

Zum Beispiel angemessenes Capacity Management, Backup Policy, Patch Management, Monitoring-Maßnahmen, Schutz vor Malware und Ransomware, regelmäßige Schwachstellenscans, Plan für den Notfallbetrieb bei Serverausfällen, Redundanzen schaffen, wo sie sinnvoll sind - Maßnahmen für die Kommunikationssicherheit im Allgemeinen

Zum Beispiel Kontrollen für sichere Netzwerke, Kryptografie-Maßnahmen, Sicherheitsmaßnahmen für die elektronische wie analoge Nachrichtenübermittlung, umfassende Regeln für den Informationstransfer – intern auf allen Ebenen und extern mit Kunden oder Geschäftspartnern

Wichtig ist an dieser Stelle, noch einmal zu betonen, dass es sich bei den in Annex A aufgelisteten Kontrollmechanismen nicht um verpflichtende Maßnahmen handelt. Alle Punkte sind grundsätzlich anwendbar und Unternehmen entscheiden auf Basis ihrer Risikoanalyse, welche Maßnahmen notwendig und/oder sinnvoll sind. Für das ISO-27001-Auditverfahren sollte dann eine sogenannte „Erklärung zur Anwendbarkeit“ (Statement of Applicability oder kurz: SoA) abgegeben werden, die alle für das ISMS vorgesehenen Maßnahmen einordnet und ihre realistische Umsetzbarkeit bestätigt.

Anforderungen an die Dokumentation

Die Einhaltung der ISO-27001-Richtlinien bringt teils umfangreiche Dokumentationspflichten mit sich. Die Dokumentation sollte auch über ein laufendes Zertifizierungsverfahren hinaus dauerhaft und lückenlos gepflegt werden, um die Bereitschaft des Unternehmens zu demonstrieren, Informationssicherheit als integralen Bestandteil der Unternehmenskultur zu leben.

Dazu gehören:

- Eine Sicherheitsrichtlinie für das Unternehmen als Ganzes

- Dokumentation der Risikoanalyse und aller beschlossenen Maßnahmen

- Die SoA

- Störungsmeldungen und Schadensberichte

- Laufende Auditberichte, Schulungszertifikate und Ähnliches

ISO-27001-Zertifizierung: Das sollten Sie beachten

Wer bereits Erfahrungen mit der Einführung von Managementsystemen gemacht hat, etwa mit dem weit verbreiteten Qualitätsmanagement nach ISO 9001, wird im Zertifizierungsprozess für die ISO 27001 vieles wiedererkennen. Im Wesentlichen gliedert sich der Ablauf in drei Phasen:

- Eigenständige Umsetzung der ISO-27001-Anforderungen durch das Unternehmen

- Eingehende Prüfung der Umsetzung durch einen externen ISO 27001 Lead Auditor

- Bericht des Auditors mit abschließender Bewertung – fällt diese positiv aus, kann das Zertifikat durch eine der ausgewiesenen Zertifikatsstellen erteilt werden

Wichtig zu wissen, falls Sie für Ihr Unternehmen ein ISO-27001-Zertifikat erwerben möchten: Der Einführungsprozess ist kein Schnellverfahren. Insbesondere die erste Phase kann sich unter Umständen über mehrere Jahre hinziehen. Auch bei TA-Triumph-Adler haben wir die Arbeit mit unserem ISMS zunächst in verschiedenen Bereichen erprobt und gelernt, das Thema Informationssicherheit als Teil unserer Unternehmenskultur wirklich zu leben – bevor wir den Schritt gegangen sind, ein offizielles Auditverfahren durchführen zu lassen.

Gerne lassen wir Sie an unseren Erfahrungen teilhaben und unterstützen Sie als Partner auf Ihrem eigenen Weg zur Etablierung eines wirksamen ISMS im Unternehmen. Sprechen Sie uns an, stellen Sie Ihre Fragen und profitieren Sie von unserem Know-how, beispielsweise durch unser Angebot für regelmäßige Gap-Analysen in der IT.

Gerne lassen wir Sie an unseren Erfahrungen teilhaben und unterstützen Sie als Partner auf Ihrem eigenen Weg zur Etablierung eines wirksamen ISMS im Unternehmen. Sprechen Sie uns an, stellen Sie Ihre Fragen und profitieren Sie von unserem Know-how, beispielsweise durch unser Angebot für regelmäßige Gap-Analysen in der IT.

Im Überblick:

ISO 27001 umsetzen und zertifizieren lassen

ISO-27001-Vorabaudit

Bevor Sie mit der Umsetzung der ISO 27001 beginnen, müssen Sie die Risiken kennen, die in Ihrem Unternehmen für die Informationssicherheit bestehen. Dabei hilft immer auch der Blick von außen: Beauftragen Sie einen externen Auditor (zum Beispiel von TA-Triumph-Adler) mit der Durchführung einer Schwachstellenanalyse Ihrer Systeme. Die Ergebnisse bilden die Grundlage für das weitere Vorgehen.

ISO-27001-Implementierungsphase

Potenziell vorhandene Sicherheitslücken sind bekannt – nun gilt es, sie systematisch zu schließen. Dafür hat sich ein mehrstufiges Vorgehen bewährt:

- Risikobewertung: Wie hoch ist die Eintrittswahrscheinlichkeit, wie groß das Schadenspotenzial der einzelnen Risiken? Wie sollen die Prioritäten gesetzt werden?

- Risikobehandlung: Anhand der Bewertung der Risiken wird ein Risikomanagementplan entwickelt. Welche Risiken lassen sich vollständig vermeiden, welche allenfalls mindern? Welche können oder müssen als unvermeidbar akzeptiert werden? Welche Maßnahmen sind wo am besten geeignet?

- Risikokontrollen implementieren: Der Managementplan wird umgesetzt. Bestehende Prozesse werden im Hinblick auf die Informationssicherheit angepasst, wo nötig werden neue Prozesse eingeführt. Ganz wichtig in dieser Phase: die Akzeptanz der Mitarbeiterinnen und Mitarbeiter, etwa durch frühzeitige Schulungen und Beteiligung an der Prozessgestaltung.

- Dokumentation: Alles, was rund um das Informationssicherheitsmanagement relevant ist, wird schriftlich festgehalten und die Fortschritte bei der Umsetzung werden protokolliert. Die Dokumentation, von der Ausformulierung einer Sicherheitsrichtlinie bis zur Anwendbarkeitserklärung für alle Maßnahmen (SoA) und zu den Protokollen aus dem laufenden Betrieb, ist für ein erfolgreiches Auditverfahren essenziell.

Das ISO-27001-Zertifizierungsaudit

Jetzt wird es ernst: Im Namen einer der offiziellen Zertifizierungsstellen, zum Beispiel TÜV oder DEKRA, überprüft ein zugelassener Experte, der ISO 27001 Lead Auditor, zunächst die Dokumentation Ihres ISMS darauf, ob sie den Anforderungen entspricht. Anschließend geht es in den ausführlichen Praxistest: Greifen die in der Dokumentation aufgeführten Kontrollmechanismen? Läuft es überall „rund“ in Sachen Informationssicherheit? Wo gibt es eventuell noch Nachbesserungsbedarf?

ISO 27001: Erhalt des Zertifikats und kontinuierliche Verbesserung

Der Auditor erstellt einen ausführlichen Bericht mit abschließender Bewertung. Wenn für Ihr Unternehmen darin eine positive Bilanz hinsichtlich seiner Bemühungen um Informationssicherheit gemäß ISO 27001 gezogen wird, dann steht einer Zertifizierung nichts mehr im Wege. Ein Grund zur Freude! Ausruhen sollten Sie sich allerdings auf den Lorbeeren nicht: Denn Informationssicherheit ist niemals „fertig“. Sie ist ein kontinuierlicher Prozess, bei dem Unternehmen sich immer wieder neuen Herausforderungen stellen und Nachjustierungen vornehmen müssen.

Fazit

Die ISO 27001 ist als Leitlinie für Unternehmen, denen das Thema Informationssicherheit ernst ist, essenziell. Eine Zertifizierung macht grundsätzlich Sinn, nicht zuletzt als starkes Signal nach außen mit positiver Wirkung auf Kunden und Geschäftspartner. Der Zertifizierungsprozess kann aber auch gestaffelt über Jahre oder nur für einzelne Geschäftsbereiche erfolgen, um Zeit und Kosten überschaubarer zu halten. Für die Zukunft ist damit zu rechnen, dass die Sicherheitsanforderungen eher weiter steigen werden und die Umsetzung der Norm für mehr Unternehmen als bislang obligatorisch werden könnte. Wer dafür bereit ist, geht schon heute mit gutem Beispiel voran – so wie wir bei TA Triumph-Adler.

Das könnte Sie auch interessieren

Was ist Authentifizierung?

Der Zugang zu sensiblen Informationen in digitalen Datenbanken muss bestmöglich geschützt werden. Dafür sorgen ausgefeilte Prozesse bei der Authentifizierung von Nutzerinnen und Nutzern.

IT-Sicherheit optimieren? Mit Schwachstellenmanagement

Wer die Sicherheit der eigenen IT-Systeme dauerhaft erhöhen will, setzt auf die ebenso dauerhafte Analyse seiner Schwachstellen – durch ein professionelles Schwachstellenmanagement.